asdasd

«»

Коллеги, мне нечего предложить вам в качестве закрытых постов. Однако, я буду стараться что-то придумать, если количество участников перевалит хотя бы за 50. Мне есть что рассказать об индустрии, работодателях, деньгах, пути от джуна с образованием юриста до IT-руководителя. Наконец, о жизни технического кочевника. Короче говоря, всё то, что не входит в тему канала в telegram.

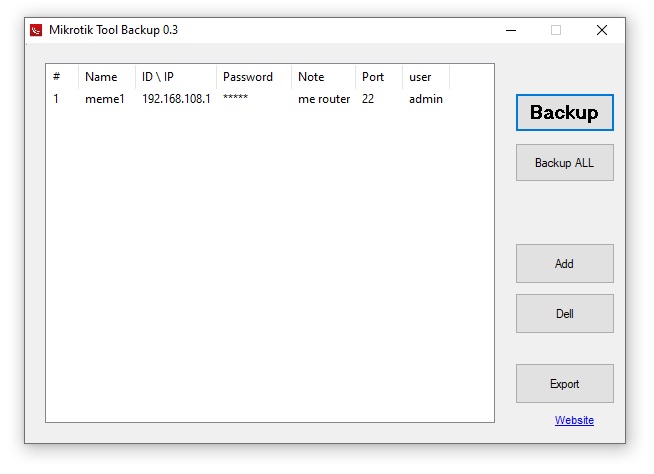

Вы можете получить доступ к закрытому чату в Telegram с разработчиками фреймворка, где можно будет узнать эксклюзивные подробности о процессе разработки и обсудить идеи дальнейшего развития Yii3.

Для получения доступа к чату необходимо:

1) Оформить подписку уровня «Подписка 2000» или сделать единоразовый платёж на сумму 2000 ₽.

2) Написать письмо с почты, на которую зарегистрирован sponsr, на почту sergei@predvoditelev.ru, где указать ваш логин в Telegram.

Подключайтесь, будет интересно 😉

Чтобы начать создавать мобильные приложения, вам не нужны никакие предварительные навыки. Все уроки очень маленькие и простые. Будем двигаться шаг за шагом.

Первый урок:

https://junny-apps.blogspot.com/2021/03/junny-apps-1.html