Регионы России могут серьёзно пострадать в случае столкновения с астероидом

«Читай всё»

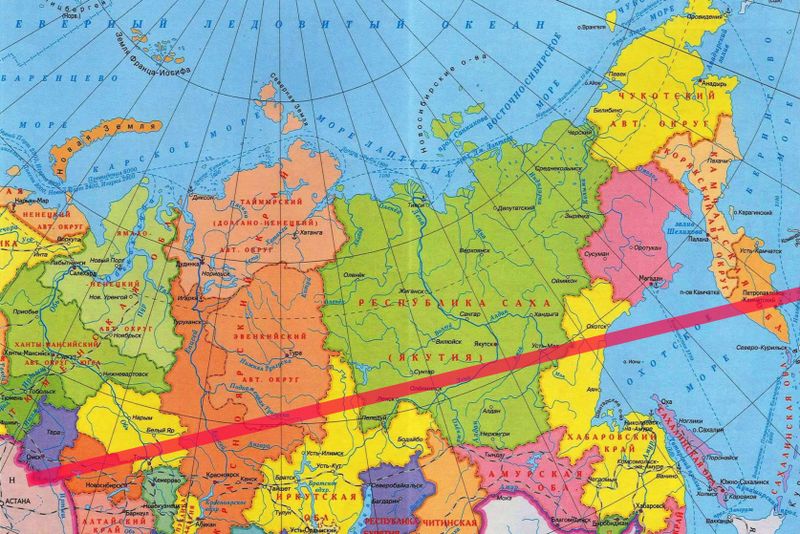

Из всех известных небесных тел астероид «Апофис» представляет наибольшую угрозу нашей планете. На данный момент времени выявлена вероятность столкновения именно с ним, но она не высока и стремится к нулю. России стоит обратить внимание на эту проблему, потому что часть возможной траектории падения проходит по югу азиатской части страны. И в случае падения нам будет нанесен существенный урон.

Новостной дайджест. ВИЧ, уходи. Долголетие, приходи. Овощ в помощь.

«Добро пожаловать!»

Вкратце: новость + ссылка на новость + моё мнение и пояснение при необходимости. Налетайте.

Пробная вакцина против ВИЧ вызвала у испытуемых иммунный ответ. До 2050 года ожидается увеличение продолжительности жизни, в среднем, на 5 лет. И ещё немножко интересностей.

Более 100 человек арестованы в Испании по делу о мошенничестве в WhatsApp на сумму 900 000 долларов

📌 Испанская полиция арестовала 34 человека, подозреваемых в совершении различных онлайн-мошенничеств, изъяла огнестрельное оружие, катану, бейсбольную биту и 80 000 евро.

📌 Предполагаемые киберпреступники обвиняются в мошенничестве с использованием электронной почты, телефона и текстовых сообщений, включая мошенничество с «сыном в беде» и манипулирование накладными от технологических компаний.

📌 Считается, что они заработали около 3 миллионов евро и имели доступ к базе данных с украденной информацией о четырех миллионах человек.

📌 Эта операция является частью более масштабных усилий испанских правоохранительных органов по борьбе с киберпреступностью и мошенничеством.

📌 В ходе отдельной операции испанская полиция арестовала 55 человек, причастных к широкомасштабной киберпреступной операции, которая включала фишинг, подмену SIM-карт и многое другое.

📌 Эта группировка, называвшая себя «Черные пантеры» и базировавшаяся в Барселоне, действовала четырьмя отдельными ячейками, которые похитили около 250 000 евро у почти 100 человек с помощью различных мошеннических действий, которые включали в себя захват банковских счетов.

📌 Мошенничество с выдачей себя за человека, о котором сообщалось в Федеральную торговую комиссию, обошлось жертвам примерно в 1,1 миллиарда долларов в 2023 году, что более чем в три раза превышает то, о чем потребители сообщали в 2020 году.

📌 Из числа зарегистрированных случаев в 2023 году около 40% так или иначе были связаны с онлайн—мошенничеством, в то время как на более традиционный метод — мошеннические телефонные звонки — приходилось 32%.

📌 Киберпреступники нацеливаются на студентов колледжей с поддельными предложениями о работе в сфере биологических наук и здравоохранения в надежде получить вознаграждение от жертв.

📌 Исследователи из Proofpoint раскрыли кампанию, которая была направлена против студентов университетов в Северной Америке в мае и июне — в сезон выпускных экзаменов — с помощью мошеннических электронных писем на тему трудоустройства.

📌 Глубокие подделки добавляют коварства некоторым схемам сексуальной эксплуатации, согласно новому предупреждению Центра жалоб на интернет-преступность ФБР (IC3).

📌 Некоторые вымогатели прибегают к использованию технологий для создания изображений или видеороликов откровенного сексуального содержания из безобидного контента, размещенного в Интернете.

📌 Хакеры атакуют счета азиатских банков, используя украденные данные распознавания лиц для обхода мер безопасности.

📌 Испанская полиция арестовала 19-летнего подростка, подозреваемого в совершении ряда громких кибератак, назвав его «серьезной угрозой национальной безопасности».

Разбитые мечты о ключах доступа

В статье представлен критический взгляд на реализацию и удобство использования ключей доступа, особенно в контексте WebAuthn (веб-аутентификации). Автор делится личным анекдотом, чтобы осветить проблемы, с которыми сталкиваются пользователи, что приводит к более широкой критике паролей доступа.

📌Личный опыт, связанный с отказом ключа доступа: Автор начинает с личной истории, в которой его партнер не смог получить доступ к своей домашней системе управления освещением, потому что с брелка Apple был удален ключ доступа, который она использовала. Этот инцидент служит примером практических проблем, с которыми сталкиваются пользователи при использовании ключей доступа.

📌Критика эволюции WebAuthn: Автор размышляет об их участии в WebAuthn, начиная с первых дней его существования. Они рассказывают о своем оптимизме и вкладе в работу рабочей группы WebAuthn, направленной на улучшение стандарта. Однако они выражают разочарование тем, как развивалась технология, особенно критикуя концепцию и реализацию паролей доступа.

📌Пароли доступа как инструмент блокировки платформы: В статье утверждается, что пароли доступа, вместо того чтобы быть решением для безопасной и удобной аутентификации, стали для платформ средством привязки пользователей к своим экосистемам. Невозможность извлечения или экспорта учетных данных выделяется как существенный недостаток, приводящий к тому, что автор описывает как «долгосрочное заманивание пользователей в ловушку».

📌Проблемы, связанные с работой пользователей: Автор делится негативным опытом своей партнерши по работе с паролями доступа, отмечая, что она предпочитает вернуться к традиционным паролям из-за их простоты и надежности. Это мнение разделяет автор, который неохотно признает, что менеджеры паролей обеспечивают лучший пользовательский опыт, чем пароли доступа.

📌Заключение и размышления: В заключение автор выражает чувство разочарования в паролях доступа, предполагая, что первоначальное обещание безопасного и удобного для пользователя метода аутентификации было нарушено. Они намекают на иронию ситуации с выпуском новой версии своей библиотеки WebAuthn для Rust на фоне этих размышлений.

Обзор экономических новостей ФРГ — 20/24

«Промо уровень»

📌 Обзор экономических новостей Германии за двадцатую неделю 2024: 💡 Снижение темпов строительства 💡 Резервы рынка труда 💡 Проблемы бюджета 2025 💡 Необходимость инвестиций 💡 Рост цен за отопление 💡 Банкротство Esprit 💡

Сотрудники T-Mobile и Verizon сообщают о получении предложений на сумму 300 долларов за содействие в несанкционированной замене SIM-карты.

📌Предложения о подкупе сотрудников телекоммуникационных компаний: Сотрудники T-Mobile и Verizon, включая бывших сотрудников, сообщили о получении нежелательных сообщений с предложением 300 долларов за каждую замену SIM-карты, которую они совершат. Этими сообщениями поделились на Reddit, продемонстрировав скриншоты текстов.

📌Способ связи: Злоумышленники использовали различные способы связи, включая текстовые сообщения и зашифрованные платформы, такие как Telegram, чтобы связаться с сотрудниками. В сообщениях часто утверждалось, что они получили контактную информацию сотрудников из каталогов компаний.

📌Потенциальные инсайдерские угрозы: Ситуация вызывает опасения по поводу инсайдерских угроз внутри телекоммуникационных компаний, поскольку сообщения были адресованы нынешним и бывшим сотрудникам, которые могли иметь доступ к системам, необходимым для обмена SIM-картами.

📌Ответы компаний: И T-Mobile, и Verizon знают об этих инцидентах. В T-Mobile заявили, что никаких системных нарушений не было, и что они расследуют сообщения. Реакция Verizon в настоящее время не приводится подробно в отчетах.

📌Последствия замены SIM-карты: Замена SIM-карты может привести к серьезным нарушениям безопасности, позволяя злоумышленникам обойти двухфакторную аутентификацию, получить доступ к личной и финансовой информации и потенциально привести к финансовому мошенничеству и краже личных данных.

📌Профилактические меры и рекомендации: Телекоммуникационным компаниям рекомендуется усилить свои внутренние меры безопасности и процессы проверки сотрудников для предотвращения подобных инцидентов. Сотрудникам рекомендуется сообщать о любых подозрительных действиях и не соглашаться на подобные предложения.

WSUS: ADCS ESC8 атака через MITM

Эта статья служит техническим руководством о том, как сочетание сетевого перехвата, MITM-атак и использования ADC-систем может привести к значительным нарушениям безопасности, подчеркивая необходимость принятия надежных мер безопасности в сетевых конфигурациях и процессах обработки сертификатов.

📌Конфигурация и уязвимости WSUS: В статье подробно описывается, как можно использовать сервер служб обновления Windows Server (WSUS), настроенный для работы по протоколу HTTP. Доступ к конфигурации протокола WSUS-сервера можно получить, запросив определенный раздел реестра. Эта настройка позволяет потенциально перехватывать трафик с помощью таких инструментов, как Wireshark, которые могут перехватывать связь между клиентами и сервером WSUS.

📌Выполнение MITM-атаки: В основе атаки лежит подход «Человек посередине» (MITM), при котором злоумышленник перехватывает и ретранслирует запросы с клиентского компьютера на сервер WSUS. Во время этого процесса злоумышленник может манипулировать сообщениями, перенаправляя запросы на сторонний сервер или манипулируя ответами.

📌Эксплойт ADCS ESC8: Перехваченное сообщение затем используется для проведения атаки на службы сертификации Active Directory (ADCS) ESC8. Это включает в себя передачу перехваченных запросов на веб-страницу регистрации Центра сертификации для запроса сертификата с использованием учетных данных скомпрометированного компьютера. Успешное выполнение этой атаки может позволить злоумышленнику получить несанкционированные сертификаты, которые могут быть использованы для дальнейших атак в сети.

📌Набор инструментов: PKINITtools и скрипты для управления запросами Kerberos и их экспорта помогают извлекать и использовать учетные данные из перехваченного трафика для проверки подлинности с помощью ADC и запроса сертификатов.

📌Рекомендации по обеспечению безопасности: Атака демонстрирует значительный риск для безопасности, связанный с использованием незащищенных протоколов (HTTP) для критически важной инфраструктуры, такой как WSUS и ADCS. В статье предполагается, что защита этих коммуникаций с помощью HTTPS и внедрение строгого контроля доступа и мониторинга могут снизить вероятность таких атак.

TeleTracker

TeleTracker предлагает набор инструментов для анализа данных об угрозах, ориентированных на каналы Telegram, используемые в вредоносных целях. Его функции облегчают мониторинг и пресечение активных вредоносных кампаний, что делает его ценным ресурсом для специалистов в области кибербезопасности. Эти скрипты особенно полезны для аналитиков по анализу угроз или исследователей, стремящихся отслеживать, собирать и выслеживать злоумышленников, используя Telegram для C2-целей.

Особенности

📌Просмотр сообщений канала и загрузка содержимого: Позволяет пользователям просматривать сообщения в канале и загружать содержимое непосредственно во вновь созданную папку «загрузки» в текущем рабочем каталоге. Программа поддерживает загрузку различных типов файлов, включая документы, фотографии и видео.

📌Отправка документов через Telegram: Пользователи могут дополнительно отправлять сообщения и документы через Telegram, поддерживая все типы файлов Telegram с автоматическим определением типа MIME.

📌Выбор сообщения: Предоставляет возможность выбрать указанное количество сообщений или определенный идентификатор сообщения для загрузки, при этом загрузка всегда происходит от самого нового к самому старому сообщению.

📌Сохранение логов: Сохраняет логи в удобном текстовом формате с основной информацией в файле с именем <имя_бота>.txt.

Использование

📌Чтобы отправить сообщение в Telegram-канал: python http://TeleTexter.py -t YOUR_BOT_TOKEN -c YOUR_CHAT_ID -m «сообщение»

📌Для непрерывной отправки сообщений (рассылки спама) флаг --spam.

http://📌TeleViewer.py это новейший инструмент, позволяющий пользователям просматривать и загружать все сообщения и медиафайлы из контролируемого Telegram-канала, контролируемого threat actor. Доступ к этой функции можно получить, выбрав цифру 6 в начальном меню после запуска http://TeleGatherer.py.

AWS спишет деньги даже отсутствие данных в S3

В статье рассматривается важная проблема, связанная с тем, что пустое хранилище AWS S3 может привести к неожиданно высоким расходам на AWS из-за несанкционированных входящих запросов.

Это практическое исследование служит предостережением о потенциальных финансовых рисках, связанных с сервисами AWS, в частности с S3, и подчеркивает важность понимания практики выставления счетов AWS и безопасной настройки сервисов AWS во избежание непредвиденных расходов.

📌 Неожиданно высокие затраты: У автора неожиданно резко вырос счет за AWS, составив более 1300 долларов, из-за того, что почти 100 000 000 запросов S3 PUT были выполнены в течение одного дня в пустой корзине S3, которую он настроил для тестирования.

📌Источник запросов: Изначально AWS по умолчанию не регистрирует запросы, выполняемые в корзинах S3. Автору пришлось включить журналы AWS CloudTrail, чтобы идентифицировать источник запросов. Было обнаружено, что неправильно настроенные системы пытались сохранить данные в его личном хранилище S3.

📌Выставление счетов за несанкционированные запросы: AWS взимает плату за несанкционированные входящие запросы в корзины S3. Это было подтверждено во время общения автора со службой поддержки AWS, в котором подчеркивалась важная политика выставления счетов, согласно которой владелец корзины оплачивает входящие запросы независимо от их статуса авторизации.

📌Предотвращение и защита: В статье отмечается, что не существует простого способа предотвратить подобные инциденты, кроме удаления корзины. AWS не позволяет защитить корзину с помощью таких сервисов, как CloudFront или WAF, при прямом доступе к ней через S3 API.

📌Расследование AWS: После инцидента AWS начала расследование проблемы, о чем свидетельствует твит Джеффа Барра, известного евангелиста AWS. Это говорит о том, что AWS осведомлена о потенциальных проблемах и, возможно, рассматривает способы их устранения.

📌За коды ошибок HTTP 4xx и 5xxx плата не взимается: Amazon S3 больше не будет взимать плату за ответы на ошибки HTTP 4xx и 5xx. Это изменение направлено на снижение затрат клиентов, сталкивающихся с такими ошибками.

📌Дата вступления в силу: Новая политика вступает в силу немедленно с даты объявления, то есть 16 мая 2024 года.

📌Влияние на клиентов: Ожидается, что это изменение принесет пользу клиентам за счет устранения расходов, связанных с распространенными ошибками клиентов и серверов, что потенциально приведет к экономии средств.

📌Учитываемые коды ошибок: Конкретные коды ошибок HTTP, за которые больше не будет взиматься плата, включают:

📌📌4xx Ошибки клиента (например, 404 Не найден, 403 запрещен)

📌📌5xx Ошибки сервера (например, 500 Внутренняя ошибка сервера, 503 Служба недоступна)

📌Обоснование: Решение об отмене этих сборов является частью постоянных усилий AWS по предоставлению экономически эффективных и удобных для клиентов услуг.

Цель заключается в устранении проблемы с выставлением счетов, которая потенциально может привести к неожиданно высоким расходам для клиентов. Конкретно:

📌Ранее владельцам корзины S3 взималась плата за запросы, которые возвращали ответы по протоколу HTTP 4xx (ошибка клиента), даже если эти запросы были несанкционированными и не инициировались владельцем корзины.

📌Это означало, что если злоумышленник или бот выполнял большое количество несанкционированных запросов к корзине S3, владельцу корзины выставлялся счет за эти ответы с ошибками 4xxx, что потенциально приводило к огромному, неожиданному счету.

📌После общественного резонанса по поводу этой модели выставления счетов, которая была сочтена несправедливой по отношению к клиентам, Amazon объявила об изменениях 13 мая 2024 года.

📌С учетом этого изменения владельцы пакетов больше не будут взимать плату за запросы или пропускную способность за запросы, которые возвращают ошибку HTTP 403 (отказано в доступе), если эти запросы были инициированы из-за пределов их учетной записи AWS или организации AWS.

📌Конкретные коды ошибок HTTP, за которые больше не будет взиматься плата, включают ошибки клиента 4xx (например, 404 Не найден, 403 запрещен) и некоторые коды перенаправления 3xx, когда запросы являются несанкционированными.

Обзор экономических новостей ФРГ — 19/24

«Промо уровень»

📌 Обзор экономических новостей Германии за девятнадцатую неделю 2024: 💡 Проблемы у Хабека 💡 Спад заказов в электроиндустрии 💡 Рост количества банкротств 💡 Десятки тысяч свободных мест для Ausbildung 💡 Кризис новостроек 💡

FBI IC3

Злоумышленники используют различные методы, включая фишинговые электронные письма с вредоносными вложениями, обфусцированные файлы сценариев и Guloader PowerShell, для проникновения в системы жертв и их компрометации. Мошенничество с выставлением счетов, форма взлома деловой электронной почты (BEC), является одним из популярных методов, используемых злоумышленниками для обмана жертв. В этом типе мошенничества третья сторона запрашивает оплату обманным путем, часто выдавая себя за законного поставщика

Мошенничество со счетами-фактурами представляет серьезную угрозу для бизнеса, поскольку может привести к значительным финансовым потерям и непоправимому ущербу. Согласно отчету ФБР IC3, в 2022 году атаки BEC нанесли ущерб жертвам в США на сумму 2,7 миллиарда долларов, что сделало их наиболее распространенной формой компрометации деловой электронной почты

Некоторые признаки мошеннических электронных счетов-фактур включают запросы на предоставление личной информации (PII), запросы на изменение банковской или платежной информации, и счета-фактуры с необычными суммами. Кроме того, злоумышленники часто используют методы обфускации, чтобы обойти защиту и затруднить обнаружение своих вредоносных действий.

APT29

APT29, также известный как Midnight Blizzard, BlueBravo или Cozy Bear, был обнаружен с помощью нового бэкдора WINELOADER, предназначенного для политических партий Германии. Эта кампания знаменует собой значительное смещение акцента группы с ее традиционных целей — дипломатических миссий — на политические структуры, что указывает на более цели по сбору политической информации.

Цель и сроки:

📌Кампания была направлена против политических партий Германии, и фишинговые электронные письма были отправлены примерно 26 февраля 2024 года. В этих электронных письмах был логотип Христианско-демократического союза (ХДС) и вредоносные ссылки.

Технические подробности:

📌Считается, что WINELOADER является вариантом семейств кодов BURNTBATTER и MUSKYBEAT, которые были связаны с APT29 компанией Mandiant.

📌Вредоносная программа использует сложные методы, такие как дополнительная загрузка библиотеки DLL, шифрование RC4 для расшифровки полезной нагрузки и тактику предотвращения обнаружения, такую как проверка имен процессов/библиотек DLL и обход пользовательского режима Ntdll.

Первоначальный доступ:

📌Первоначальный доступ был получен с помощью фишинговых вложений, ведущих к взломанному веб-сайту «waterforvoiceless[.]org», на котором размещался РУТСАВ-дроппер. Затем этот дроппер облегчил загрузку и выполнение полезной нагрузки WINELOADER.

Значимость:

📌Этот переход к преследованию политических партий отражает растущий интерес к влиянию или пониманию политической динамики на Западе, особенно в контексте сохраняющейся геополитической напряженности.

📌 Преследование политических партий рассматривается как стратегический шаг по сбору оперативной информации, которая потенциально может повлиять на политические результаты или стратегии в Европе и за ее пределами.

Последствия:

📌 Кампания против немецких политпартий рассматривается не как изолированный инцидент, а скорее как часть более широкой стратегии, которая может быть направлена против других западных политических образований.

Свежая подборка рабочих кадров из Монте [2 серия]

Дорогие спонсоры, активно работаю над второй серией о Монте. Многократно ускорил рабочий процесс и уже скоро виднеется релиз. Как я писал ранее, это будет самый большой мультфильм проекта, хронометраж серии — более 20 минут. Очень надеюсь как можно скорее порадовать вас качественным контентом, спасибо за поддержку!

ArcaneDoor

В кампании по кибершпионажу ArcaneDoor, которая началась в ноябре 2023 года, участвовали хакеры, спонсируемые государством, которые использовали две 0day уязвимости в продуктах Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD).

📌0-day: Хакеры использовали две уязвимости нулевого дня, CVE-2024-20353 и CVE-2024-20359, которые позволяли проводить DoS-атаки типа «отказ в обслуживании» и выполнение кода.

📌Сложное внедрение вредоносных программ: Злоумышленники внедрили два типа вредоносных программ — Line Dancer и Line Runner. Line Dancer — это загрузчик шеллкода в памяти, который облегчает выполнение произвольных полезных нагрузок шеллкода, в то время как Line Runner — это бэкдор, который позволяет злоумышленникам запускать произвольный Lua-код на скомпрометированных системах.

📌Глобальное воздействие: Кампания была нацелена на госсектор, используя уязвимости для получения доступа к конфиденциальной информации и потенциального осуществления дальнейших вредоносных действий, таких как утечка данных и горизонтальное перемещение внутри сетей.

📌Реакция и меры по устранению: Cisco отреагировала на это выпуском обновлений для системы безопасности, исправляющих уязвимости, и выпустила рекомендации, призывающие клиентов обновить свои устройства. Они также рекомендовали отслеживать системные журналы на наличие признаков компрометации, таких как незапланированные перезагрузки или несанкционированные изменения конфигурации.

📌Внимание к атрибуции и шпионажу: Хакерская группа, идентифицированная Cisco Talos как UAT4356, а Microsoft — как STORM-1849, продемонстрировала явную направленность на шпионаж. Считается, что кампания спонсировалась государством, и некоторые источники предполагают, что за атаками может стоять Китай.

📌Тенденция нацеливания на устройства периметра сети: инцидент является частью тенденции, когда спонсируемые государством субъекты нацеливаются на устройства периметра сети, такие как брандмауэры и VPN, чтобы получить первоначальный доступ к целевым сетям в целях шпионажа

TA547 фишинговая кампания

Фишинговая кампания TA547 с использованием Rhadamanthys stealer представляет собой значительную эволюцию в тактике киберпреступников, в частности, благодаря интеграции сценариев, созданных с помощью ИИ.

Детали

📌Имитация и содержимое электронной почты: Фишинговые электронные письма были созданы для того, чтобы выдавать себя за немецкую компанию Metro AG, и сообщения, связанные со счетами. Эти электронные письма содержали защищенный паролем ZIP-файл, который при открытии запускал удаленный сценарий PowerShell

📌Способ выполнения: Скрипт PowerShell выполняется непосредственно в памяти, развертывая Rhadamanthys stealer без записи на диск. Этот метод помогает избежать обнаружения традиционным антивирусным программным обеспечением

📌Использование ИИ при создании вредоносных программ: Есть явные признаки того, что скрипт PowerShell был создан или, по крайней мере, доработан с использованием большой языковой модели (LLM). Скрипт содержал грамматически правильные и очень специфичные комментарии, что нетипично для скриптов вредоносных программ, созданных человеком

Эволюционирующие TTPs

📌 Инновационные приманки и методы доставки: В рамках кампании также были опробованы новые тактики фишинга, такие как уведомления о голосовых сообщениях и встраивание изображений в формате SVG, для повышения эффективности атак по сбору учетных данных

📌ИИ: Использование технологий ИИ, таких как ChatGPT или CoPilot, при написании сценариев вредоносного ПО указывает на значительный сдвиг в тактике киберпреступности, предполагая, что киберпреступники все чаще используют ИИ для совершенствования своих методов атаки

📌Последствия: кампания не только подчеркивает адаптивность и техническую сложность TA547, но и подчеркивает тенденцию к внедрению инструментов ИИ в свою деятельность. Эта интеграция потенциально может привести к повышению эффективности и сложности обнаружения киберугроз

Рекомендации по защите

📌Обучение сотрудников: Организациям следует повысить уровень кибербезопасности, обучив сотрудников распознавать попытки фишинга и подозрительный контент электронной почты

📌Технические меры предосторожности: Внедрение строгих групповых политик для ограничения трафика из неизвестных источников и рекламных сетей может помочь защитить конечные точки от таких атак.

📌Обнаружение, основанное на поведении: Несмотря на использование искусственного интеллекта при разработке атак, механизмы обнаружения, основанные на поведении, остаются эффективными при выявлении и смягчении таких угроз

Уязвимости LG’s WebOS / LG SmartTV

Исследователи из Bitdefender выявили множество уязвимостей в WebOS от LG, влияющих на различные модели смарт-телевизоров компании. Использование этих уязвимостей может позволить злоумышленникам получить несанкционированный root-доступ к устройствам.

Уязвимые версии и модели:

📌Уязвимости затрагивают телевизоры LG, работающие под управлением WebOS версий с 4.9.7 по 7.3.1, в таких моделях, как LG43UM7000PLA, OLED55CXPUA, OLED48C1PUB и OLED55A23LA

Конкретные уязвимости:

📌CVE-2023-6317: Позволяет обойти проверку PIN-кода и добавить профиль привилегированного пользователя без участия пользователя

📌CVE-2023-6318: Позволяет повысить свои привилегии и получить root-доступ

📌CVE-2023-6319: Позволяет внедрять команды операционной системы, манипулируя библиотекой для отображения музыкальных текстов

📌CVE-2023-6320: Позволяет вводить команды, прошедшие проверку подлинности, используя com.webos.конечная точка API service.connectionmanager/tv/setVlanStaticAddress

Масштабы воздействия:

📌Более 91 000 устройств были идентифицированы как потенциально уязвимые. В основном эти устройства расположены в Южной Корее, Гонконге, США, Швеции и Финляндии

Меры по устранению уязвимостей и действия пользователей:

📌Компания LG выпустила исправления для этих уязвимостей, которые доступны в меню настроек телевизора в разделе «Обновление программного обеспечения»

📌Пользователям рекомендуется включить автоматическое обновление ПО, чтобы обеспечить получение на свои устройства последних исправлений безопасности

Потенциальные риски:

📌В случае использования эти уязвимости позволяют получить контроль над телевизором, получить доступ к конфиденциальным пользовательским данным и потенциально использовать скомпрометированное устройство как часть ботнета или для других вредоносных действий

Рекомендации по безопасности:

📌 Помимо применения последних обновлений встроенного ПО, пользователи должны использовать надежные уникальные пароли для своих устройств и защищать свои сети Wi-Fi, чтобы еще больше снизить риск их использования

Change Healthcare / UnitedHealth Group

Change Healthcare, крупный игрок в секторе медицинских технологий США, столкнулся со значительными проблемами в области кибербезопасности после атаки программ-вымогателей, приписываемой BlackCat/ALPHV group:

📌Первоначальная атака и выплата выкупа: 21 февраля 2024 года компания Change Healthcare подверглась разрушительной кибератаке, которая привела к широкомасштабным операционным проблемам в системе здравоохранения США. Компания, дочерняя компания UnitedHealth Group, в конечном счете заплатила выкуп в размере $22M в пользу BlackCat/ALPHV в надежде восстановить свои услуги и защитить данные пациентов

📌Последующие попытки вымогательства: Несмотря на первоначальную выплату выкупа, Change Healthcare столкнулась с дальнейшим вымогательством со стороны новой группы программ-вымогателей под названием RansomHub. Эта группа утверждала, что обладает четырьмя терабайтами данных, украденных во время первоначальной атаки BlackCat/ALPHV, и потребовала свой собственный выкуп, угрожая продать информацию в даркнете, если их требования не будут выполнены

📌Влияние на медицинские услуги: Кибератака серьезно повлияла на деятельность Change Healthcare, повлияв на способность больниц проверять страховые выплаты, обрабатывать процедуры для пациентов и выставлять счета. Аптеки также столкнулись с трудностями в оплате отпускаемых по рецепту лекарств из-за недоступности информации о страховке, что значительно нарушило обслуживание пациентов и финансовые операции поставщиков медицинских услуг

📌Проблемы с утечкой данных: В Change Healthcare сохраняются опасения по поводу безопасности данных пациентов. Компания не смогла подтвердить, действительно ли данные пациентов были украдены.

📌Реакция: Учитывая серьезность атаки и ее последствия, Госдеп США предложил вознаграждение в размере $10M за информацию о личности или местонахождении членов ALPHV/BlackCat.

📌Последствия: Атака на Change Healthcare выявила уязвимость сектора здравоохранения к атакам программ-вымогателей

Обзор экономических новостей ФРГ — 18/24

«Промо уровень»

📌 Обзор экономических новостей Германии за 18-ую неделю 2024: 💡 Германия не в рецессии 💡 С энергетикой всё сложно 💡 Проектов с участием иностранных инвесторов меньше 💡 В строительной сфере угроза забастовок 💡 У Daimler всё не так уж плохо 💡 У мелких ремесленников — не хорошо 💡 Шарите в минусе 💡 Безработица растёт 💡 Немцы ленятся работать полный рабочий день 💡 Rheinmetall радуется барышам 💡

BatBadBut

📌Идентификация уязвимости: Критическая уязвимость идентифицируется как «BatBadBut» CVE-2024-24576

📌Уязвимое ПО: Уязвимость существует в стандартной библиотеке Rust и, в частности, затрагивает системы Windows

📌Степень критичности: присвоена наивысшая оценка по шкале CVSS, равная 10,0, что указывает на максимальную степень тяжести

📌 Подробная информация: Уязвимость возникает из-за того, что стандартная библиотека Rust неправильно экранирует аргументы при вызове пакетных файлов в Windows с использованием командного API. Это может позволить злоумышленнику выполнять произвольные команды оболочки, обходя экранирующий интерфейс.

📌Условия: выполнение команды в Windows, команда не указывает расширение файла или использует .bat или .cmd, команда содержит управляемый пользователем ввод в качестве части аргументов команды, а среда выполнения не может должным образом обработать аргументы команды для cmd.exe

📌Уязвимые версии: Все версии Rust для Windows до версии 1.77.2 подвержены этой уязвимости

📌Воздействие: Уязвимость также затрагивает другие языки программирования, включая Erlang, Go, Haskell, Java, Node.js, PHP, Python и Ruby, хотя исправления выпущены не для всех из них

📌Рекомендации по устранению: Пользователям рекомендуется перемещать пакетные файлы в каталог, не указанный в переменной среды PATH, чтобы предотвратить непредвиденное выполнение. Разработчикам следует перейти на версию Rust 1.77.2, чтобы устранить уязвимость

📌Обнаружение и отчетность: Уязвимость была обнаружена инженером по безопасности из Flatt Security, известным как RyotaK, и передана в Координационный центр сертификации (CERT/CC).

📌Ответ от Rust: Rust признала проблему и с тех пор улучшила надежность экранирующего кода и модифицировала командный API, чтобы возвращать ошибку InvalidInput, если аргумент не может быть безопасно экранирован

📌Реакция разработчиков других языков: Разработчики Haskell, Node.js, PHP и yt-dlp выпустили исправления для устранения ошибки, связанной с внедрением команд

ИИ на службе военной авиации

Недавние достижения в области ИИ привели к значительным достижениям в секторе военной авиации, особенно интеграции ИИ с реактивными истребителями.

📌Достижения ИИ в военной авиации: DARPA и ВВС США находятся активно внедряют ИИ в реактивные истребители. Эта интеграция достигла стадии, когда самолеты, управляемые искусственным интеллектом, такие как X-62A VISTA, теперь способны вступать в воздушные бои с самолетами, пилотируемыми человеком

📌Первый успешный воздушный бой ИИ против человека: В сентябре 2023 года произошло знаменательное событие: управляемый ИИ X-62A VISTA провел тренировочный воздушный бой против F-16, пилотируемого человеком. Это испытание, проведенное на базе ВВС Эдвардс в Калифорнии, стало первым успешным воздушным боем между реактивным самолетом, управляемым ИИ, и пилотом-человеком. ИИ продемонстрировал способность выполнять сложные боевые маневры безопасно и эффективно

📌Безопасность и контроль: Несмотря на автономные возможности искусственного интеллекта, на борту X-62A находились пилоты-люди, которые при необходимости могли отключить систему искусственного интеллекта. Однако во время испытаний не было необходимости во вмешательстве человека, что свидетельствует о высоком уровне надежности и безопасности работы ИИ

📌Последствия для боевых действий в будущем: Успешная интеграция ИИ в истребители рассматривается как трансформационный момент в военной авиации. Это говорит о будущем, в котором ИИ потенциально может справляться с динамичными боевыми сценариями, позволяя пилотам-людям сосредоточиться на стратегии и контроле, а не на непосредственном участии

📌Продолжение разработки и тестирования: Продолжающееся развитие ИИ в военной авиации направлено на расширение возможностей ИИ-пилотов, включая их способность принимать автономные решения в сложных и быстро меняющихся боевых условиях. В будущих тестах, вероятно, будут рассмотрены более сложные сценарии и усовершенствованы процессы принятия решений ИИ