Штирлиц:

«Да как вам сказать…трудно ответить до конца честно, пастор. И чем честнее я отвечу, тем большим лжецом, право слово, могу вам показаться.»

Обеспечение этих трех свойств данных (конфиденциальность, целостность и доступность) является ключевой задачей информационной безопасности. Но как и во всём в жизни здесь нужен баланс.

Мы должны обеспечивать конфиденциальность данных (чтобы нужная информация была доступна только нужным людям, ни больше, ни меньше) при этом гарантируя их целостность (чтобы нужная информация была доступна только нужным людям в неизмененном злонамеренно, оригинальном виде, ни больше, ни меньше), а также их непрерывную доступность (чтобы нужная информация была доступна только нужным людям в не измененном злонамеренно, оригинальном виде в любое время по требованию или при необходимости, сказать и тут «ни больше, ни меньше» язык уже не поворачивается).

Всё очень просто, запомнили, теперь крутитесь как хотите. Есть даже соответствующий простой термин: The CIA Triad (Confidentiality, Integrity and Availability), на английском благозвучнее конечно, чем Триада КЦД, хотя тоже звучит.

Разберем каждое свойство немного подробнее.

Конфиденциальность:

- Многие думают, что в этом и заключается информационная безопасность, но это не их заслуга, а наша недоработка;

- Данные хранятся не публично, а секреты секретно;

- Наша задача не допустить неавторизованный доступ к данным.

Целостность:

- Многие забывают, что и в этом заключается информационная безопасность, тоже наша недоработка;

- Данные защищены от порчи и/или искажений;

- Наша задача не допустить нелегитимное изменение данных.

Доступность:

- Многие даже не знают, что это тоже относится к информационной безопасности, точно наша недоработка;

- Данные доступны для авторизованного доступа;

- Наша задача обеспечить непрерывность доступности данных.

Итого, еще раз, данные должны храниться не публично, а секреты секретно, при этом они должны быть защищены от порчи и/или искажений и доступны для авторизованного доступа, а наша задача не допустить неавторизованный доступ и/или нелегитимное изменение данных, обеспечив при этом непрерывность их доступности.

Данные, данные, данные, что за данные то такие?

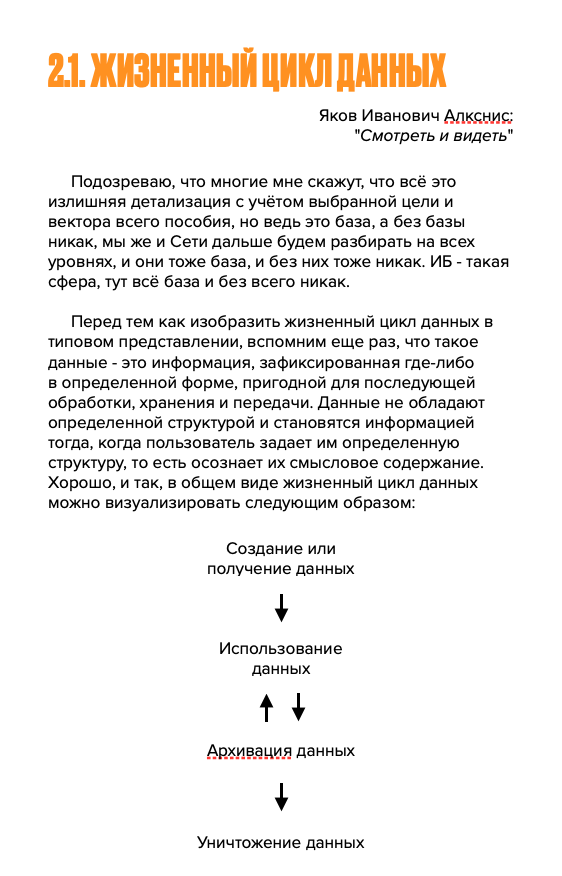

Данные — это информация, зафиксированная где-либо в определенной форме, пригодной для последующей обработки, хранения и передачи. Данные не обладают определенной структурой и становятся информацией тогда, когда пользователь задает им определенную структуру, то есть осознает их смысловое содержание.

Это раз.

У данных есть три агрегатных состояния:

- Покой (например, Ваши документы сейчас у Вас на компьютере, надеюсь);

- Движение (например, отправка Ваших документов вложением по электронной почте);

- Использование (например, когда получатель открыл и изучает отправленные Вами документы).

Это два.

Допустим, а что за неавторизованный доступ, точнее что за доступ такой понятно, но что такое авторизация?

Тут надо пройтись сразу по всему с этим связанному:

- Идентификация;

- Аутентификация;

- Авторизация;

- Презумпция ответственности.

Идентификация — Ваше имя или название Вашего профиля, название или номер аккаунта, и т. д. Например, я Тимур, мой аккаунт в telegram = @zinint, а аккаунт на Sponsr = http://sponsr.ru/netstat_ib.

Аутентификация — докажите, что это Ваше имя или, что это Ваш профиль. Сегодня необходимо всегда доказывать это используя многофакторную аутентификацию (как минимум двухфакторную, например пароль + код из смс).

Типы аутентификации:

- Тип 1 — что-то, что вы знаете: пароль, секретная фраза или ответ на секретный вопрос, PIN-код и т. д.;

- Тип 2 — что-то, чем вы владеете: удостоверение личности, код из СМС, отправленного на Ваш номер телефона или одноразовый код (OTP) из соответствующего приложения на Вашем телефоне, USB-токен, токен с генератором сессионых кодов (challenge-response «калькуляторы» такие, в банках бывает встречаются), даже cookie вашего браузера и т. д.;

- Тип 3 — что-то, чем вы являетесь: сканирование отпечатка пальца, распознавание лица, сканирование сетчатки глаза и т. д.

Авторизация — к чему вы уполномочены иметь доступ? Для этого используются различные модели контроля доступа, формат и методика применения которых зависит от конкретной организации и её целей. Мы еще разберем подробнее модели доступа в следующих постах серии ИБ: 101, например, DAC, MAC, RBAC, RUBAC и другие.

Презумпция ответственности — любое действие, достоверно отслеженное до субъекта его совершения, считается совершенным данным субъектом, например, Вы поделились своей учетной записью на работе с коллегой (коллега в Пн забыл пароль от своей учётной записи и ждет когда ИТ её разблокируют, или ему быстро надо сделать что-то в системе, к которой у вас есть доступ, а у него нет, и он не хочет оформлять соответствующую заявку ибо это излишняя бюрократия), если позднее из-под этой учетной записи организации будет нанесен ущерб в результате ошибочных или злонамеренных действий вашего коллеги, то отвечать за этот ущерб будете Вы (далее в этом посте мы еще этого коснёмся).

Нигде и никогда не делитесь своими учетными записями ни с кем, ни на работе, ни дома, нигде и никогда.

Поняв всё вышеперечисленное мы можем рассмотреть процессы информационной безопасности связанные с каждым свойством данных немного подробнее.

Обеспечение Конфиденциальности.

Несколько примеров средств обеспечения:

- Шифрование для данных в состоянии покоя, например, санкционированное шифрование Вашего жесткого диска;

- Защищенные транспортные протоколы для данных в состоянии движения, например, сеанс посещения сайта Вашего банка для работы в Вашем личном кабинете;

- Культура работы с данными для данных в состоянии использования, например, правило чистого стола, отсутствие посторонних за вашей спиной, или одна из важнейших привычек (поверьте) — блокировка компьютера когда Вы отходите от него или оставляете его без присмотра.

- Ну и использование длинных, сложных паролей (причем разных паролей на разных ресурсах), многофакторная аутентификация, например, через СМС, маскирование критичных данных, принципы наименьших привилегий и так далее и тому подобное, мы еще рассмотрим это подробнее в следующих главах.

Несколько примеров угроз конфиденциальности:

- Атаки на шифрование (криптоанализ, попытка его обхода или взлома, или кража соответствующего ключа шифрования);

- Социальная инженерия;

- Аппаратные или программные перехватчики вводимых данных (так называемые Key loggers, кстати аккуратнее со всякими удобными программами по автоматическому переключению языков при вводе текста на неправильной раскладке клавиатуры, бывали случаи…вот ведь удобно англо-саксам, на клавиатуре одна раскладка…), камеры, стеганография;

- Всеми любимые устройства умного дома и прочие удобно подключенные к Сети приборы, обновления для программного обеспечения которых, многими производителями давно не выпускаются или просто не были предусмотрены изначально — продал, забыл.

Всегда блокируйте все свои электронные устройства когда Вы отходите от них или оставляете их без присмотра!

Обеспечение Целостности.

Несколько примеров средств обеспечения:

- Шифрование, опять таки;

- Контрольные суммы и имитовставки;

- Электронная подпись;

- Разграничение прав.

Несколько примеров угроз целостности:

- Изменение или порча данных;

- Внедрение вредоносного кода;

- Атака средствами шифровальщиков.

Обеспечение Доступности.

Несколько примеров средств обеспечения:

- Отказоустойчивые программные и аппаратные архитектуры всех элементов информационной инфраструктуры (от георезервирования, электропитания, охлаждения и сети до RAID-массивов и гиперконвергентных систем);

- SLA, RTO, RPO, но об этом в следующих постах ИБ: 101.

Несколько примеров угроз доступности:

- Часто звучащие в СМИ DDoS атаки;

- Физические и/или логические атаки на объекты хранения или обработки данных, включая субъекты доступа к данным (зачастую — людей).

Но как с учетом всего вышеперечисленного не нарушить тот самый баланс? Небольшой перегиб в сторону конфиденциальности и может пострадать доступность, как и в случае с перегибом в сторону целостности. Или напротив, слишком высокая доступность и оба других свойства: конфиденциальность и целостность, снова будут страдать. Эти свойства можно и нужно назвать созависимыми.

Найти этот баланс это как раз творческая, при этом самая сложная и самая ответственная часть призвания ИБ, но сделать это в одиночку не представляется возможным. Необходимо общаться и понимать не только владельцев данных (а есть и такие, и мы о них еще поговорим подробнее ), но и пользователей (как бы вам этого, возможно, не хотелось). Как именно общаться, вплоть до форм и форматов мы также обсудим позднее, в следующих постах ИБ: 101.

Информационная безопасность призвана всесторонне поддерживать организацию, обеспечивать возможность реализации миссии организаций, успешного решения стоящих перед организацией задач и достижения поставленных целей. Информационная безопасность не самая важная часть организации, но при этом она затрагивает и влияет на все её части.

Именно поэтому специалист по информационной безопасности, исходя из одной только Инженерной чести, присущей его призванию (включая принципы due dilligence & due care, о которых мы снова поговорим позднее), обязан быть экспертом не только в своей области знаний, но также хорошо разбираться и во всех остальных процессах организации, постоянно примеряя на себя шляпу сотрудников других подразделений: ИТ, АХО, Бухгалтерии, Менеджеров всех звеньев, Экономической безопасности, Юристов, Закупщиков, Финансистов и т. д., чтобы посредством обратной связи и синхронизации понимания задач и целей организации, создавать и поддерживать баланс при реализации ключевой задачи информационной безопасности: обеспечении конфиденциальности, целостности и доступности данных и соответствующих процессов, которыми пользуются все сотрудники организации и люди за её пределами.