Китайцы взламывают RSA (заголовки = зло), персонализация фишинга в b2c, ЕС взялись за гайки для вендоров, Microsoft как всегда что-то учудил, DJI судится с DoD, а сами DoD хотят deepFake.

Китайцы взламывают RSA с помощью квантовых компьютеров (заголовки = зло).

Ох уж эти заголовки…что СМИ порою делают с содержанием или наименованием экспертных статей ваш покорный слуга знает не понаслышке (на работе мы часто и много пишем комментариев, заметок, статей), да не все СМИ, и да не всегда, но тень, как это часто бывает, отбрасывает то самое меньшинство, разительно бьющее в нос на фоне общей нормальности.

https://www.csoonline.com/article/3562701/chinese-researchers-break-rsa-encryption-with-a-quantum-computer.html

Нет, не взломали, и нет, не сломали, и даже близко к этому не подобрались, просто нужно перетерпеть заголовок и прочитать следующее:

The research team led by Shanghai University’s Wang Chao, found that D-Wave’s quantum computers can optimize problem-solving in a way that makes it possible to attack encryption methods such as RSA.

Где уже говорится лишь о том, что группа очень умных Китайских ученых открыла более эффективный способ применения канадского D-Wave квантового компьютера (а D-Wave Systems — это канадская фирма, представьте себе, компьютер не китайский) для решения проблемы разложения большого числа на два простых множителя (большого тут именно большого, считай огромного), которая отражает ключевую суть криптографии RSA. Проблема эта по факту настолько сложная, что мы спокойно можем использовать ключи длинной 2048 bit и не бояться, что их смогут взломать в обозримом будущем, хотя можно и лучше брать ключ длинной 4096 bit, что в итоге на выходе даст проблему длинной в 8192-bit, что еще надежнее. Для понимания, чего конкретно удалось добиться ученым из Китая, вот цитата:

Using the D-Wave Advantage, we successfully factored a 22-bit RSA integer, demonstrating the potential for quantum machines to tackle cryptographic problems.» That’s all they said. «We successfully factored a 22-bit integer, so — NEWS FLASH! — quantum computers can be used to factor integers.

Ну, комментарии излишни. Безусловно, это явный и очевидный прогресс в этом направлении, но до взлома криптографии RSA еще всё-таки далеко. Да и если он произойдет, все быстро это узнают и выглядеть эта новость будет по другому (:

Персонализация фишинга в b2c.

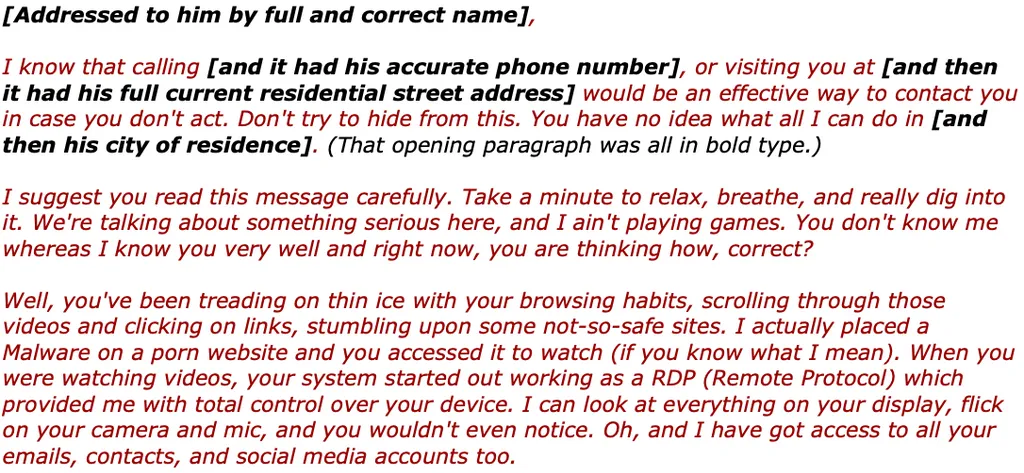

Третьего дня на просторах Омериканского Интернета подметили, что люди стали получать фишинг сильно выросший по стадии зрелости со времен Саудовского или Нигерийского Принца (да простят меня граждане этих удивительных и прекрасных стран, но уж больно часто лично мне попадались примеры именно с ними, субъективщина, собственно как и всё «тут»), например:

Ну и далее везде, с адресом соответствующего кошелька в конце письма. Т.е. в заголовках стали использовать персонализированные обращения с наполнением прологов корректными и актуальными данными цели, полученными из различных утечек. И уже не просто имя и фамилию, а уже и актуальный номер телефона, адрес проживания и т. д. Нам то в РФ к такому давно не привыкать, нам уже deepFake кружочки генеральные директора наших организаций присылают в Telegram (в рамках фишинговых компаний), как говорится — видали и не такое, а некоторых отправителей видали и в Химках. Но вот за океаном обратный эффект начал работать только сейчас (почему эффект обратный и как это может быть связано с тем, как уже давно атакуют нас, тема для отдельного поста, точно, наверное, закрытого, и то если осмелюсь предположения свои делать публичными, хотя они в целом тем, кто к своему несчастью в это во всё вынужден погружаться — очевидны). Но, что важно здесь отметить, это то, что из-за длительного попустительского отношения к вопросам ИБ и цифровой гигиены утечек было много, утечки были большие, а главное — утечек будет еще больше, и утечки будут еще больше. Уголовникам, подготовленным кем-то где-то или нет, не важно, стало понятно, что LOG IN становится дешевле HACK IN, и что главную ценность из себя представляет не сам взлом и последующие варианты условно классического нанесения ущерба, а персональные и иные учетные данные, которые можно скопировать в результате компьютерной атаки (так некоторые люди, подготовленным кем-то где-то или нет, возможно, реализуют принципы ряда стратегий, разработка которых началась еще в 1942 году и которые призывают стремиться к сокращению времени между разведкой и нанесением ущерба — стоп, нет, тема отдельного поста, точно не новостей). В общем, удивляться тут нечему, но нужно еще раз задуматься о том, достаточно ли времени мы отводим просветительской деятельности как представители ИБ — сразу говорю, не достаточно, но никогда не поздно лишний раз об этом вспомнить и поставить себе в календарь встречу с самим с собой, чтобы лишний раз посвятить этому время. Пользователи, как бы обидно это не звучало, может и не скажут потом спасибо, но в конце концов мы с вами выбрали ИБ своим призванием не ради «спасибо». Это вопрос Инженерной чести (в других постах раскрывается смысл этого моего термина, но это один из тех случаев, когда если нужно объяснять, то объяснять наверное и не нужно уже).

ЕС взялись за гайки для вендоров

https://data.consilium.europa.eu/doc/document/PE-7-2024-INIT/en/pdf

Ну что тут сказать, вот когда молодцы, тогда молодцы, нам есть местами чему поучиться, как и всем, как и всегда, как и во всём. Условно — повышается градус ответственности производителей софта в случае реализации ряда рисков с ним связанных, а также осложняется процесс производства сотен устройств Интернета вещей, программное обеспЕчение которых, еще на производстве уже никто не думал никогда обновлять. А если кто и думал обновлять, то им тоже бьют по больному — нельзя будет программными средствами сокращать жизнь устройства, например, высаживать батарейку сильнее по мере выхода новых моделей, кто-то так делал мне кажется…в общем осенью 2026 планово закрутят гайки, это правильно, любишь кататься, люби и саночки возить. Есть конечно странные пункты по тексту, но вектор правильный. Как будет выглядеть итоговый текст с учетом всей силы брюсельской бюрократии — страшно представить, но будем посмотреть, а главное как будет происходить правоприменительная практика — особенно интересно.

Microsoft как всегда что-то учудил

https://www.bleepingcomputer.com/news/security/microsoft-warns-it-lost-some-customers-security-logs-for-a-month/

На этот раз всё просто — потеряли Security логи своей же операционной системы, в целом тчк.

Оригинал может привнести ясность:

https://m365admin.handsontek.net/multiple-services-partially-incomplete-log-data-due-to-monitoring-agent-issue/

Ну что тут сказать, вообще бывает…а у кого бывает уверенно часто (:

DJI судится с DoD

https://techcrunch.com/2024/10/19/dji-sues-department-of-defense-over-listing-as-a-chinese-military-company/

Не заголовок, а песня. DJI подали в суд ни на кого-нибудь, а на МО США (оказывается так можно было), за то, что их внесли в санкционные списки как агентов работающих на Китайскую армию. Мир потихоньку продолжает сходить с ума, другое дело, что это длится не первую тысячу лет и тратить своё драгоценное время на удивление этому факту предлагаю уже прекратить.

DoD хочет deepFake

https://theintercept.com/2024/10/17/pentagon-ai-deepfake-internet-users/

Вот я уже пытался в этом выпуске не затрагивать эти и около эти темы, но что же они вынуждают то…нет, отдельным постом. Просто оставлю это здесь. Вот просто оставлю и всё. Просто знайте, пожалуйста, что этим они тоже занимаются

https://www.documentcloud.org/documents/25224425-jsoc-stylegan-personas

хотя про удивление чему-либо мы выше уже обсудили.

Всем хорошей недели, жаль короткой — работы много, увидимся на SOC Форуме, я там все три дня, если что пишите, контакты есть тут или в утечках.